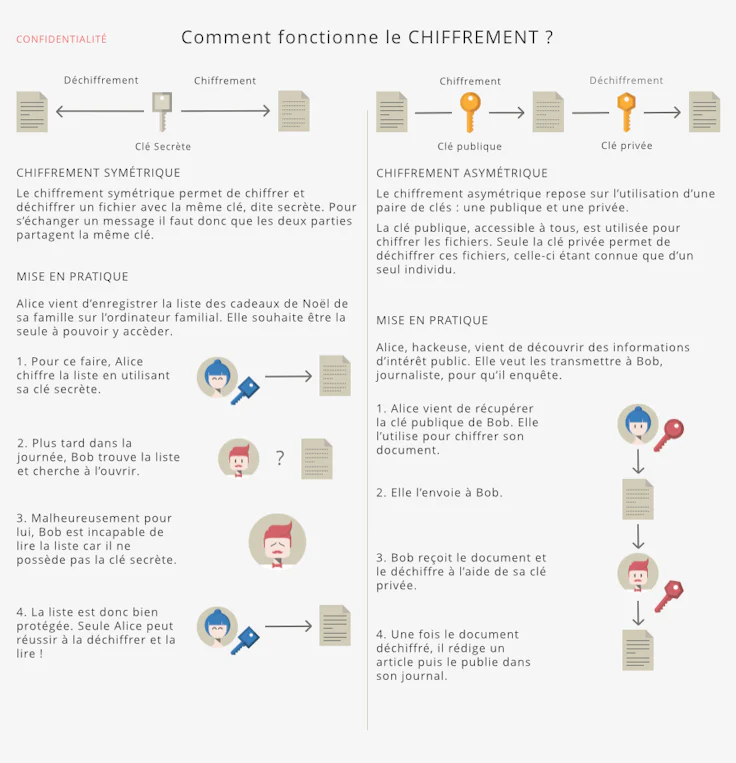

Utilisez le chiffrement symétrique pour protéger vos informations - Sécurisez vos données avec la cryptographie - OpenClassrooms

.gif)

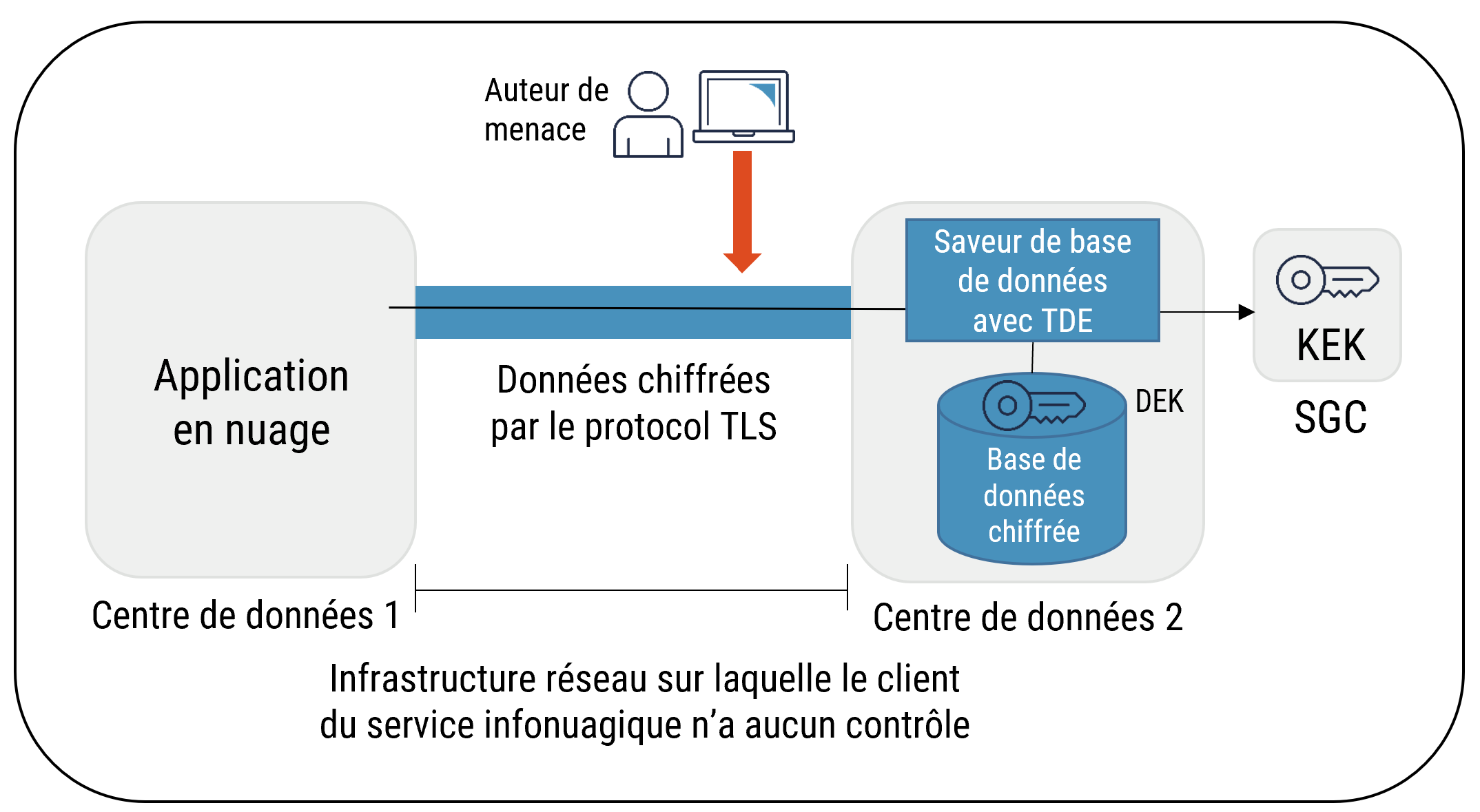

Outils pour le chiffrement des données pour PC mobiles : Chapitre 1 : Présentation des risques | Microsoft Learn

.jpg)

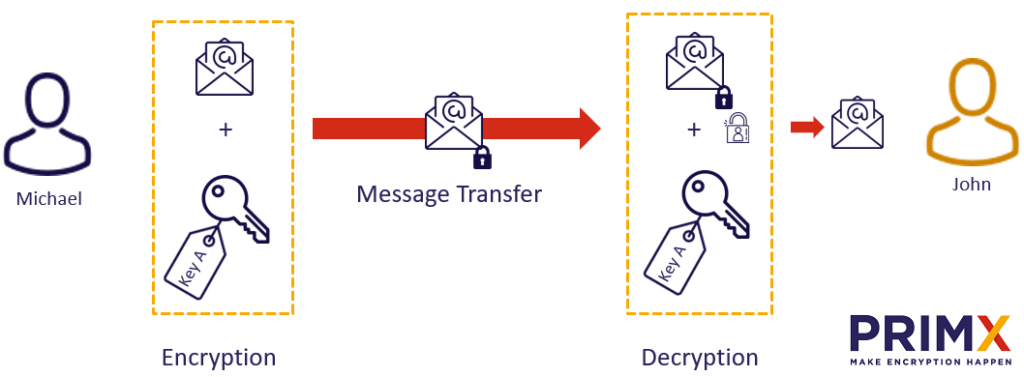

Outils pour le chiffrement des données pour PC mobiles : Chapitre 1 : Présentation des risques | Microsoft Learn

/Encryption-01.png?width=900&name=Encryption-01.png)

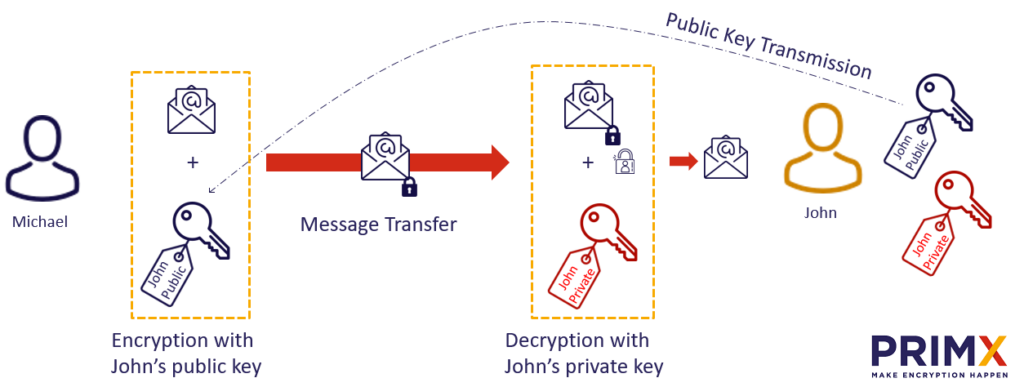

/filters:no_upscale()/articles/encryption-defense-native-browser-apps/en/resources/17image3-1589239334446.jpg)